Einleitung

Der aktuelle Stand – und warum hier nicht schon viel früher mehr zu lesen war…

Wie hier bereits nachzulesen, hat die Staatsanwaltschaft Essen und mit ihr das Amtsgericht Essen es für verhältmäßig gehalten, nach 2017 ein zweites mal eine Hausdurchsuchung bei einem Vorstandsmitglied von uns durchzuführen.

Für Personen, die sich auch nur ein wenig mit Tor auskennen, ist das Ansinnen, Tor-Nutzer zu De-Anonymisieren, indem man Tor-Node-Betreiber durchsucht und sich Nodes anschaut, offensichtlich aussichtslos. Dieses Hintergrundwissen fehlt den lokalen Ermittlungsbehörden aber anscheinend.

In der Konsequenz lassen wir uns jetzt anwaltlich vertreten (Kanzlei Hubrig) und haben Beschwerde sowohl gegen den aktuellen Durchsuchungsbeschluss als auch die genauso offensichtlich untaugliche und rechtswidrige Maßnahme in 2017 eingereicht.

Wir würden einige Unterlagen sehr gerne bis auf wenige Schwärzungen im Volltext öffentlich machen, damit sich auch die Öffentlichkeit ein möglichst vollständiges Bild der Lage machen kann. Mindestens solange das Verfahren noch läuft, hindert uns aber aktuell §353d StGB daran, das auch zu tun.

Mit der zwischenzeitlich erfolgten Beschwerdeeinreichung am 24.09., können wir aber jetzt zumindest auszugsweise einige weitere Details veröffentlichen.

Der Durchsuchungsbeschluss

„Geschäftsräume“

Der Durchsuchungsbeschluss ordnet die Durchsuchung der „Geschäftsräume des Vereins“ an. Eigene „Geschäftsräume des Vereins“ hat es aber zu keinem Zeitpunkt je gegeben. Der Verein benötigt keine eigenen Räumlichkeiten sondern lediglich eine „ladungsfähige“ Anschrift (die im Vereinsregister eingetragen wird) und einen physischen Briefkasten für Schriftverkehr. Den Umstand, daß es sich um ein normales Reihenendhaus und eine Privatwohnung handelt, wo offensichtlich keine „Geschäftsräume“ zu erwarten sind, kann man trivial mit Google Streetview ermitteln, wenn man nicht sogar vor der Maßnahme eigene Fotoaufnahmen anfertigt (2017 so geschehen, wie wir aus den Akten heute wissen). Allerspätestens stellt man das fest, wenn man „vor der Türe steht“.

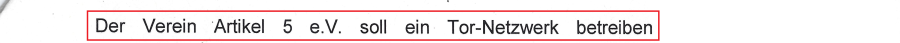

„Der Verein Artikel 5 e.V. soll ein Tor-Netzwerk betreiben…“

& Umfang der Durchsuchung

Ein gescannter Satz aus dem Durchsuchungsbeschluss, der für sich alleine Vielen vermutlich bereits mehr sagt, als 10 Seiten Text:

(zzgl. roter Markierung von uns)

Die Beschwerde gibt das folgendermaßen wieder:

![In dem Beschluss heißt es, dass der Verein Artikel 5 e.V. ein Tor-Netzwerk betreiben soll und hierdurch verschiedenen Nutzern, deren Identität aktuell unbekannt ist, den Zugang zum Darknet ermögliche. Aus weiteren Verfahren ist bekannt, dass diese Zugänge [...] genutzt werden: Es ist zu erwarten, dass bei der Durchsuchung Beweismittel, insbesondere die oben genannten Gegenstände, oder Anhaltspunkte für ihr Vorhandensein gefunden werden, die für die weitere Sachaufklärung von Bedeutung sind. Ohne die Anordnung der Durchsuchung wäre die weitere Sachaufklärung zumindest wesentlich erschwert.](https://artikel5ev.de/wp-content/uploads/2024/10/Beschwerde-ein-Tor-Netz__ResizedImageWzkwMCwyMjhd-1.png)

Wo man aus Sicht der StA Essen bei einem Tor-Node-Betreiber alles Nutzerdaten finden kann…

Dazu:

IT Grundkenntnisse

„Wo wir schon mal hier sind“ und was „Hidden Services“ und Middle-Relays (nicht) mit strafbarem Exit-Traffic zu tun haben…

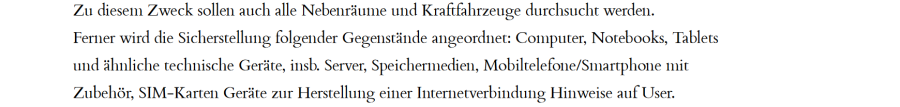

Die im Beschluss aufgeführten Ermächtungen für das Durchsuchungsteam waren sehr weitgehend:

In den USA, die sonst selten ein Leuchtturm der Rechtsstaatlichkeit sind, gibt es ein Beweisverwertungsverbot für von Ermittlungsbehörden illegal erlangte Beweise. In Deutschland gibt es das trotz faschistischer Vergangenheit nicht. Hier leistet man sich o.g. Ermächtigungen und wer vor der aktuellen Cannabis-Teillegalisierung schon einmal unter dem Vorwand, „sie haben bestimmt einen Joint dabei“ durchsucht wurde, nur weil man an der „falschen Stelle“ demonstriert hat oder der Polizei aus anderen Gründen gerade unbequem war, der erahnt vermutlich das gigantische Mißbrauchspotenzial dieser Ermächtigung.

Unsere Beschwerde dazu und zum Ablauf der Middle-Relay Begutachtung und des syslog-Exports:

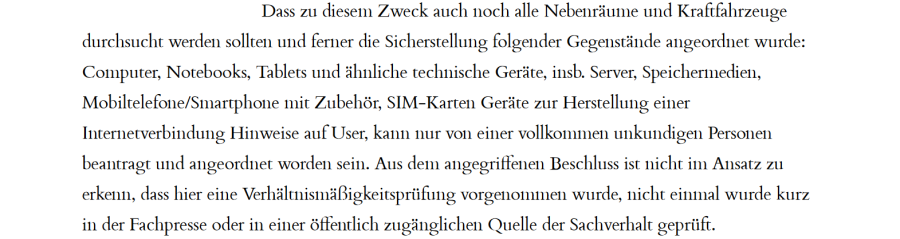

![Nach erlangter Kenntnis über das im Haus betriebene Middle-Relay, gab es seitens des einen ITKundigen im Team den Wunsch, sicherzustellen, dass darauf keine Hidden Services laufen. Hidden Services im Tor Netz sind nicht illegal. Sie sind auch nicht ansatzweise pauschal fragwürdig sondern bereiten z.B. einen einfachen Weg, um aus VPNs oder von unterwegs verschlüsselt auf seine eigene IT-Infrastruktur zugreifen zu können. Das Ansinnen, sich diesen Knoten ansehen zu wollen, ist unter der gegebenen Begründung für den Durchsuchungsbeschluss (Erlangung von Nutzerinformationen zu Traffic über den netcup-Knoten) völlig unplausibel und zur Erlangung dieser Information offensichtlich ungeeignet. Welche Rolle sollte ein etwaiger Hidden Service auf der Virtuellen Machine, die das Middle-Relay betreibt, für nicht-existente Nutzerdaten zu einem Tor-Knoten in einem Netcup- Rechenzentrum spielen? In welchem Szenario würden diese dort auffindbar sein? Das Ansinnen, sich diesen Knoten ansehen zu wollen, ist ein Paradebeispiel für einen Exzess, der sich aus der in Deutschland fehlenden forbidden fruit-Doktrin ergibt. Es ist der Inbegriff von irgendwas wird sich da schon finden [wenn wir schon mal da sind]“. Da Zugang zu der betroffenen Virtuellen Machine aus Datenschutzgründen unbedenklich ist, ermöglichte Herr Kuehn dem ITKundigen unter dem rechtswidrigen Druck (wir können Ihnen hier auch alles raustragen) den](https://artikel5ev.de/wp-content/uploads/2024/10/Beschwerde-Forbidden-Fruit-2__ResizedImageWzkwMCw1NDhd.png)

![Zugang. Es wurden die lokale torrc-Konfiguration (wo kein „Hidden Service“ auftaucht) dokumentiert, Linux Systemlogs exportiert und diese dann auf den ans lokale Netz angestöpselten Dienstlaptop übertragen. Beides findet sich nicht im Durchsuchungs- /Sicherstellungsprotokoll. Es ist neben der Untauglichkeit und damit Rechtswidrigkeit der ganzen Aktion ein Unding, dass man als „ITKundiger“ erst Linux-Kommandos dafür googeln muss und Herr Kuehn „mit Augen über der Schulter“ auf dem Laptop selbst die Verbindung zur Virtuellen Machine herstellen und an „sie müssten da schon noch die Zugriffsrechte ändern, wenn Sie das [als root erstellte file] per SSH mit dem user account [der SSH-Zugriff hat] herunterladen wollen“ erinnern muss.](https://artikel5ev.de/wp-content/uploads/2024/10/Beschwerde-Forbidden-Fruit-2b__ResizedImageWzkwMCwzMDBd.png)

Das Protokoll

Laut dem Durchsuchungsprotokoll wurde nichts beschlagnahmt. Weder eine ausgehändigte Rechnung noch der o.g. Log-Export tauchen dort auf. Das kann passieren, wenn Dinge parallel laufen, sollte es aber nicht.

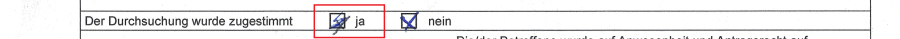

„Der Durchsuchung wurde zugestimmt“… oder auch nicht

So sieht das im Original aus:

(zzgl. roter Markierung von uns)

Und das ist die Antwort darauf:

Ob das freiwillige Aushändigen einer Serverrechnung und das ermöglichen eines Log-Exports unter der Androhung von Zwangsmaßnahmen plausibel eine Zustimmung zur Gesamtmaßnahme annehmen lassen, wird sich das Beschwerdegericht jetzt überlegen müssen. Aus unserer Sicht ist alles andere als eine explizite Frage vor dem ausfüllen des Formulars an dieser Stelle indiskutabel.

Eine einmal unterschriebene Zustimmung wäre im Rahmen einer (offensichtlich drohenden und jetzt ja auch eingereichten) Beschwerde gegen den Beschluss sehr erklärungsbedürftig und würde die Erfolgsaussichten entsprechend schmälern.

Offensichtlich ohne jede Aussicht auf Erfolg

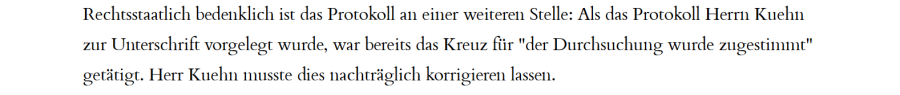

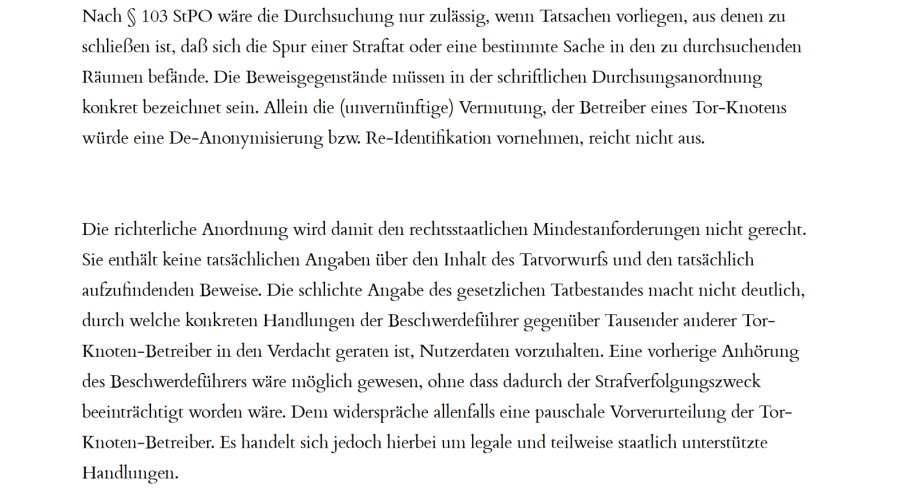

Weder Verein noch Vorstand werden dieses mal als Beschuldigte geführt. Die Durchsuchungsmaßnahme stützt sich damit auf §103 StPO.

Ganz abgesehen davon, daß eine Durchsuchung „bei anderen Personen“ anders ablaufen sollte und mit anderen Ermächtigungen für das Durchsuchungsteam verbunden sein müsste (s.o.), als es in diesem Fall passiert ist, so muss sie dem Gesetz nach trotzdem wenigstens Aussicht auf Erfolg haben. Wer weiß, wie Tor funktioniert, weiß auch, dass das nicht der Fall ist. Selbst wenn sie es wollen würden, sind die Betreiber von Tor-Nodes prinzipbedingt grundsätzlich nicht in der Lage, einzelne Nutzer zu De-Anonymisieren. Dieses Kernfeature des Tor-Netzes könnte und müsste man 2024 kennen.

Dazu:

Und selbst wenn man als Ermittlungsbehörde schon mehr Informationen haben sollte und man WIRKLICH an den betroffenen Knoten will, dann sollte man u.U. auch da durchsuchen oder nachfragen, wo der Knoten tatsächlich steht:

Fazit

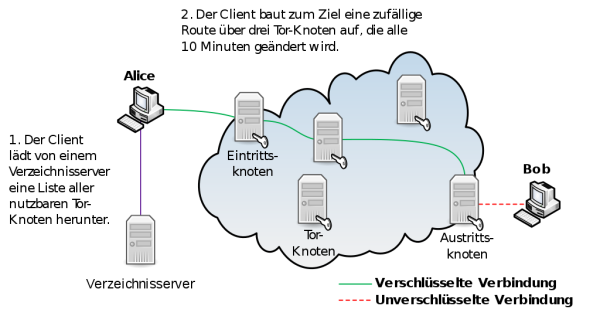

Es gibt z.B. mit der Zentralstelle zur Bekämpfung der Internet- und Computerkriminalität (ZIT) offensichtlich Ermittlungsbehörden, die wissen, was Tor ist und wie es funktioniert. Auch neben der deutschen Wikipedia, gibt es zahllose unabhängige und seriöse Informationsmöglichkeiten zu dem Thema. Um die Aussichtslosigkeit einer Durchsuchung, wie sie jetzt zum zweiten mal stattgefunden hat zu erkennen, reicht eigentlich auch schon folgende kleine Erklärgrafik zu Tor:

Nichts von all diesem für Ermittlungsbehörden verfügbaren Wissen, hat man in Essen in Anspruch genommen. Wir hoffen, dass unsere Beschwerde diesen Mißstand jetzt ein für alle Male abstellt und dass u.a. diese Seite hier auch dazu beiträgt, dass es auch bei anderen Tor-Node-Betreibern in Zukunft nicht mehr zu solchen grob unverhältnismäßigen Maßnahmen kommt.

Passiert das doch, könnte man u.U. (politische) Absicht unterstellen…